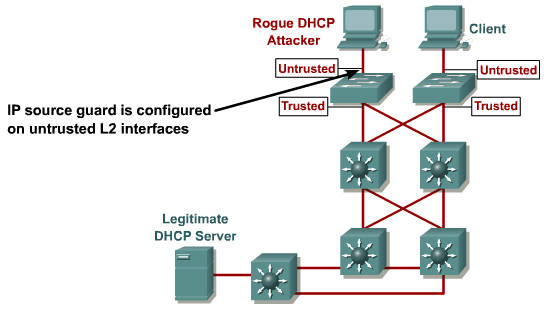

DHCP Spoof Attacks

IP Source Guard

|

| 1.IP Snoofing Attack的型態 *在原本為10.0.0.1的設備,因為IP snoofing 偽裝成10.0.0.2,達到攻擊的效果 |

| 2.IP Source Guard的防護 (1)先要啟動DHCP Snooping,建立DHCP Burinding DB (2)手動建立Static IP Source MAC Burinding DB (3)只能設定L2的DHCP Untrust (Access port)介面上 (4)在DHCP Untrust Port 加上一條Port ACL(自動產生) (5)IP Source Guard可以針對IP 及 MAC來防護 |

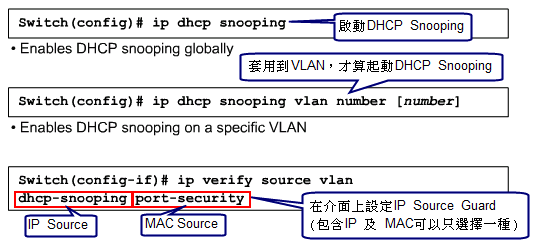

3.Config IP Source Guard |

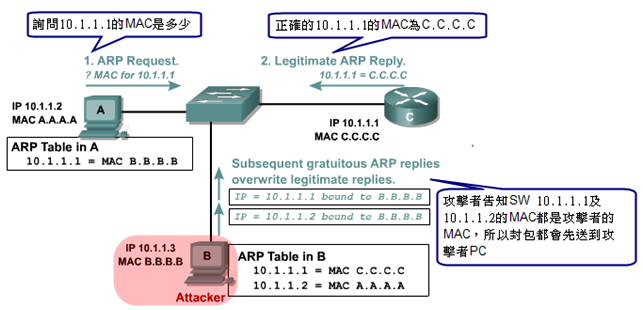

ARP Spoofing Attacks

|

| 1.ARP Spoofing Attacks定義 *攻擊者在同一個網段 *攻擊者把SW的ARP table變更目的地都往攻擊者PC送。 |

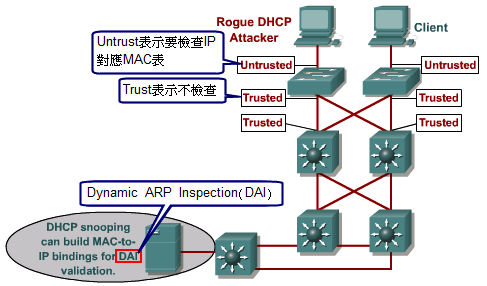

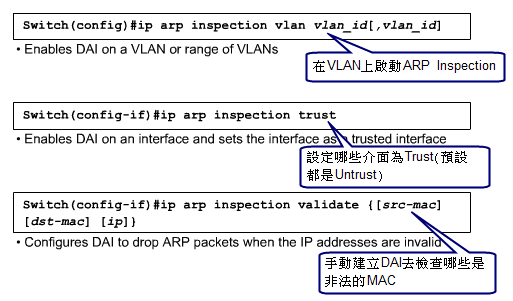

2.ARP Spoofing 的防護: *必須有一個IP對應MAC的DB,故必須先啟動DHCP Snooping建立DHCP Burinding DB。 *也可以手動建立DHCP Burinding DB。 *啟用Dynamic ARP Inspection (DAI)。 *預設所有介面都是Untrust |

3.Config Dynamic ARP Inspection |

Protecting the Operation of STP

STP 3大防護機制

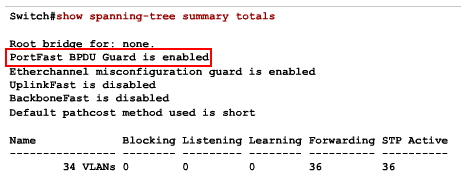

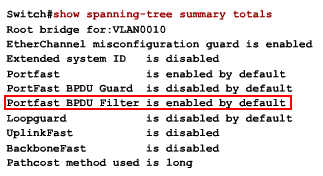

| 1.BPDU Guard |

| |||||||||

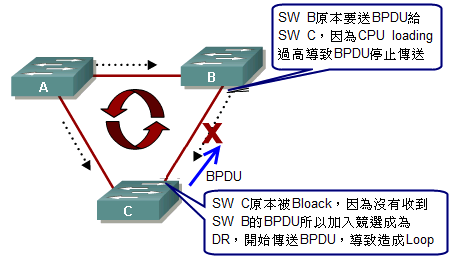

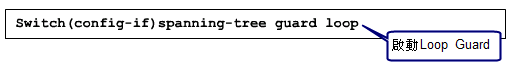

| 2.Loop Guard |

| |||||||||

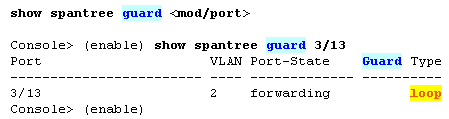

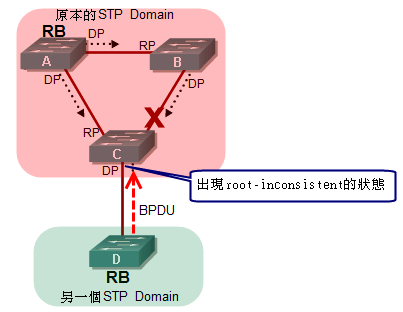

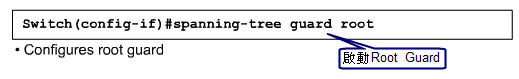

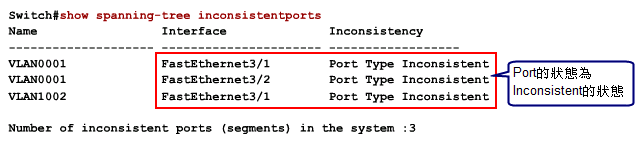

| 3.Root Guard |

|

UDLD(Uni-Direction Link Detertion)

|

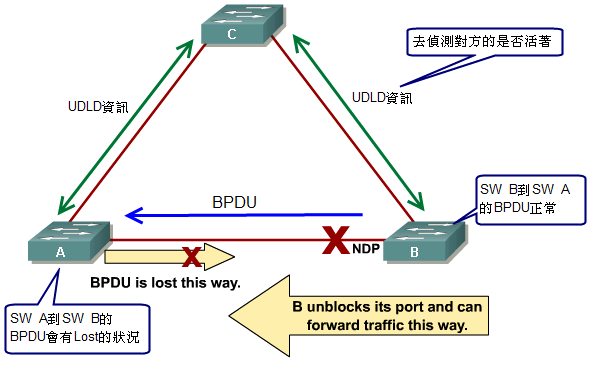

| 1.發生Unidirectional Link Failure的狀況,大部分為SW的CPU Loading過高。 |

| 2.UDLD防護的機制 *Cisco專屬的功能 *像Keeplive的概念,SW間會互相傳送UDLD的訊息,告知還活著,UDLD 3次沒收到表示對方Link問題,STP會重算。 *UDLD使用的Destination MAC為01-00-0C-CC-CC-CC *雙邊設備都要啟動UDLD *有2種模式: -Aggressive mode:3次UDLD封包沒有收到,port會進入"error-disable"的狀態(建議值)。 -Normal mode:3次UDLD封包沒有收到,只產生Syslog。 *Cisco 光纖的設備預設啟動 *Cisco 非光纖的設備需要手動啟動 |

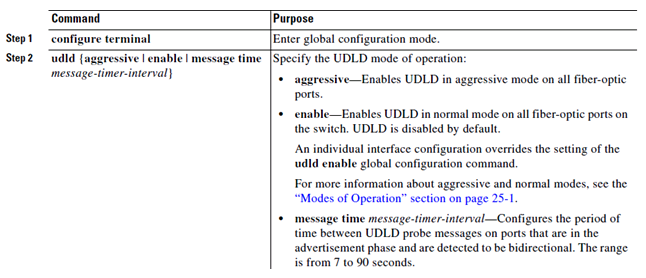

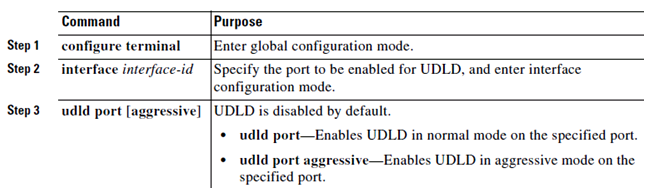

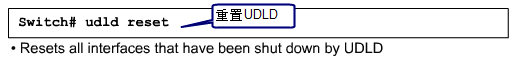

| 3.Config UDLD *可在Gabal的模式下設定,也可以在介面模式下設定 *雙邊都需要設定 (1)Global 模式  (2)介面 模式 *雙邊都需要設定  (3)重置UDLD  |

| 4.Show的觀察 *Show udld 觀察UDLD有沒有啟動 *show udld interface fa x/x |

Root Guard / Loop Guard / UDLD 比較表

| Loop Guard | Root Guard | UDLD | |

| Configuration | Per port | Per Port | Per Port |

| 使用的介面 | RP & Block Port | DP | 所有介面 |

| Action Granularity | Per VLAN | Per VLAN | Per Port |

| 違規的狀態 | Loop-Inconsistent (Blocking) | Root-Inconsistet (Blocking) | Error-Disable (Shutdown) |

| Auto-recovery | Yes | Yes | No 需要手動reset UDLD或 設定Error-disable timeout 的功能 |

| 可否偵測STP的狀況 | Yes | Yes | No |

| 可否偵測Link的狀況 | No | No | Yes |

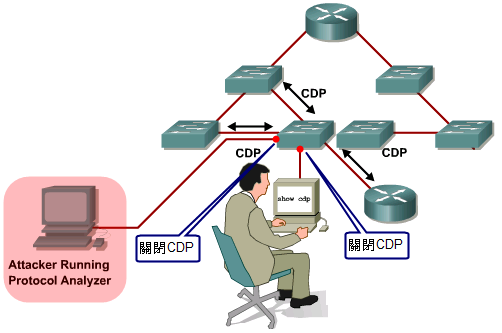

CDP Attacks

|

| 1.CDP的特性 *Cisco專屬協定 *CDP傳輸都是明文 *不需要認證 *預設啟動 *建議在特定的介面關閉CDP |

| 2.Config CDP Router(config-if)#no cdp enable (關閉CDP) |

SSH(Security Shell Protocol)

| 1.SSH的特性 *建議使用SSH version2 *傳送資料會加密 *可以搭配ACL使用 |

| 2.Config SSH (1)設定ACL限制SSH的範圍 (2)設定IP Domain Name Router(config)#ip domain -name xxxx (3)設定RSA Key Router(config)#cryto key zeroize(移除之前的Key) Router(config)#cryto key generte rsa (建議大於1024,會較安全) (4)建議ID/PW 使用Local or AAA (5)只允許SSH,關閉Telnet Router(config)#line vty 0 4 Router(config-line)#transport input none Router(config-line)#transport input ssh (6)修改SSH版本 Router(config)#ip ssh version 2 (7)Login 的方式 Router(config)#ssh -l name -v 2 ip address |

| 3.Show的觀察 (1)show ip ssh (2)show cryto key |

DHCP Server設定(補充)

| Config DHCP Server (1)設定DHCP Pool Router(config)#ip dhcp pool name (2)設定DHCP網段 Router(dhcp-config)#network A.B.C.D/xx (3)設定DHCP Gateway Router(dhcp-config)#default-router A.B.C.D (4)設定DNS Server Router(dhcp-config)#dns-server A.B.C.D (5)設定IP租期 Router(dhcp-config)#lease x x (6)設定排除的IP Router(config)#ip shcp exclud A.B.C.D |

2009 年 05 月 14 日

CCNP-BCMSN Module 08 Mininizing Service Loss and Data Theft in a Campus Network (1)

Switch Attack 種類

| 種類 | 定義 | 防護方法 |

| MAC Layer Attack | MAC flooding Attack(灌爆MAC Addr. Table) 若MAC Addr. table被灌爆,SW就像Hub一樣,用flooding傳送資料。 | 使用Port Security |

| VLAN Attack | VLAN Hoping,在不同VLAN中跳躍。 | 使用Prival VLAN / 關閉DTP / Trunk allow VLAN的過慮 |

| Spoofing Attack | 1.DHCP Spoofing Attack,防止區域內有人使用DHCP功能的設備介接。 2.防止有人把介接SW,導致STP(VLAN Spanning Tree)重新計算。 3.MAC Spoofing Attack | 使用Root Guard / BPDU Guard / Dynamic ARP Inspection / port Security |

| Attack in switch devices | 使用CDP的竊聽,設備的訊息並找出弱點攻擊 | 關閉CDP / 使用SSH / ACL設定授權範圍 |

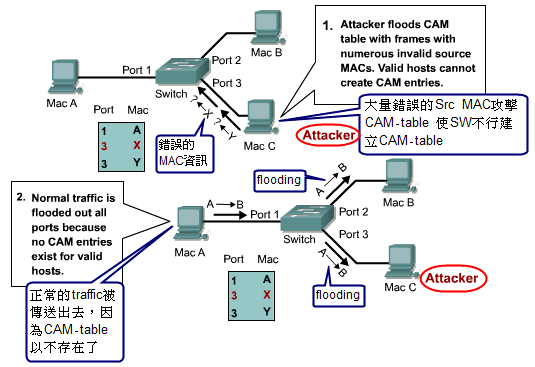

MAC Layer Attacker

| ||||||||

1.MAC table概念:(1)MAC addr.的欄位:

(2)CAM-table大部分可存8000筆(8K)

(3)CAM-table的運作模式:要完全相同的資訊才會從特定介面傳送出去,否則會用flooding的方式送出。 (4)TCAM-table的運作模式:部份相同就可以傳送。 (5)系統/靜態 CAM-table不會被移除 (6)動態產生的CAM-table會被移除。 (7)MAC Addr. MAX Age為300 sec或Interface Down,會移除CAM table | ||||||||

2.防護機制:

| ||||||||

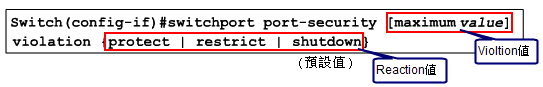

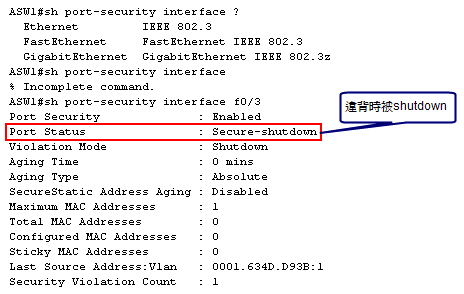

| 3.Config Port Security: *預設每個介面是disable,所以要先啟動port security。 *只可以使用在Access port上。 *預設Violtion值=1 *手動設定Allow MAC Address

| ||||||||

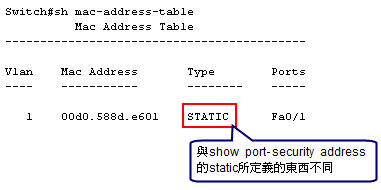

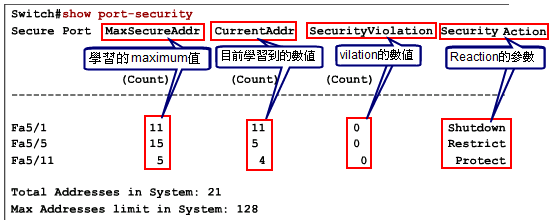

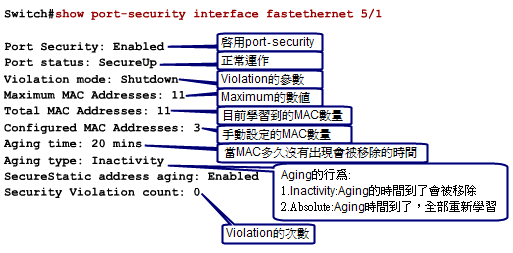

4.Show的觀察

| ||||||||

| 4.show mac-address-table *與port-serurity定義的不同,show mac-addr-table表示這一個port是用不使用DTP協商的。  |

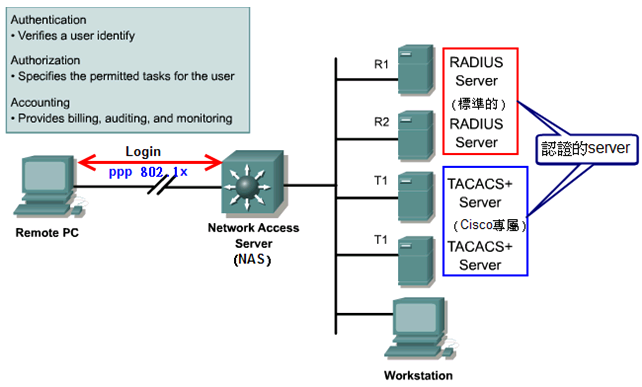

AAA Network Configutation

| ||||||||||||||||||

| 1.AAA的定義: (1)Authentication(認證):認證你是誰 (2)Authorization(授權):授權你可以做甚麼事 (3)Accounting(計量):記錄你做了甚麼事(監控、紀錄、稽核) | ||||||||||||||||||

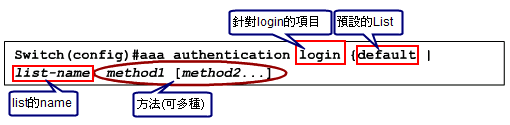

| 2.AAA注意事項: (1)預設為Disale,啟動使用aaa new-model (2)有預設的method-list->default 自動啟用並套用到每一個可以套用的地方(console / AUX / telent / SSH…) (3)Method-list: 使用aaa authentication login name method去制定AAA的使用項目  | ||||||||||||||||||

| 3.Config AAA: (1)建立Local Database的User Account (config)#user xxx pass xxx (2)啟用AAA服務 (config)#aaa new-model (3)修改Default-list (config)#aaa authentication login default none (不使用default的方法) (4)建立Methold-list (config)#aaa authentication login NAME local enable none (5)套用到VTY / Console / AUX (config)#line vty 0 4 (config-line)#login authentication NAME(list name) | ||||||||||||||||||

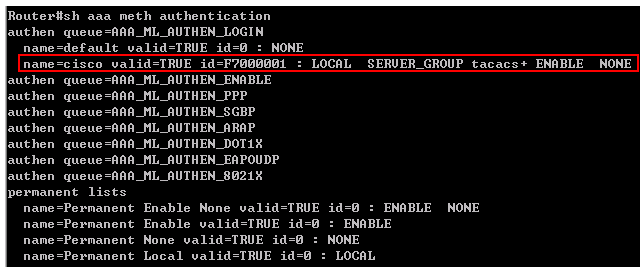

| 4.Show 的觀察 show aaa methold-list authentication  | ||||||||||||||||||

5.RADIUS 與 TACACS+1比較

|

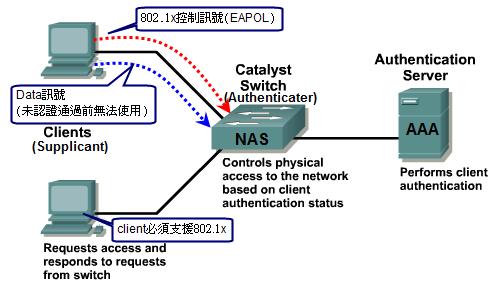

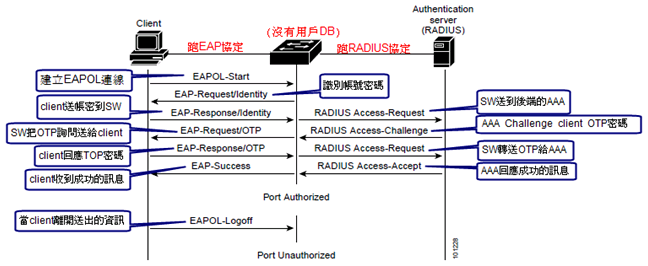

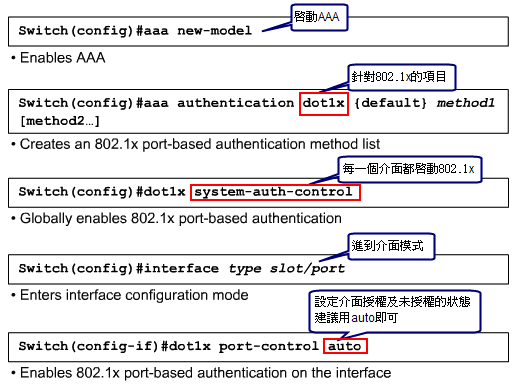

802.1x Port-based Authentication

|

| 1.802.1x特性 (1)認證Server只支援RADIUS。 (2)未認証成功之前在Switch port上只有802.1x的控制訊號傳輸,且不行傳送Data資料。 (3)Client端需要支援802.1x,導致不普及。 (4)Client與NAS有3種認證方法: -MD5 -TLS(憑證) -OTP (5)建議要有2種以上的認證機制(two-factor) (6)預設沒有啟動802.1x (7)要先認證才可使用 (8)只能設定在Access Port上 (9)不可以設定在Etherchannel / Tunmk port / Span port(Sniff port) (10)可以給予不同VLAN,就可以套用不同的QoS設定 |

2.802.1x的流程圖 |

3.Config 802.1x步驟 指定RADIUS server Switch(config)#radius-server host x.x.x.x key xx |

| 補充: AAA Authorization 設定方法

觀察等級的方法:

show privilege |

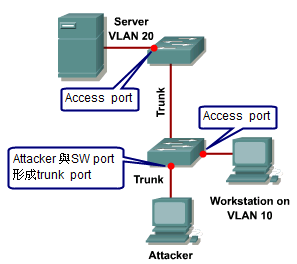

VLAN Hopping Attack & Dobule Tagging

|

| 1.VLAN Hopping的定義: (1)設備可以在不同VLAN傳送資料 (2)Attacker與其他VLAN可以傳送資料 |

| 2.防護方法 (1)手動設定SW port為Access port (2)關閉DTP,不自動形成Trunk (3)使用無Data traffic的VLAN成為Native VLAN (4)設定ACL去區分存取的範圍 |

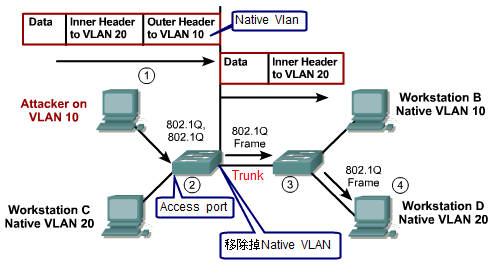

VLAN Hoppint with Dobule Tagging

|

| 1.VLAN Hopping with Dobule Tagging的定義: (1)Native VLAN設定與Data的VLAN相同 (2)Attacker的Frame有2個Tag,在經過第一個SW會把Native Vlan移除,就會造成不同VLAN可以互相溝通 |

| 2.防護方法 (1)手動設定Switch port為Access port (2)使用無Data traffic的VLAN成為Native VLAN |

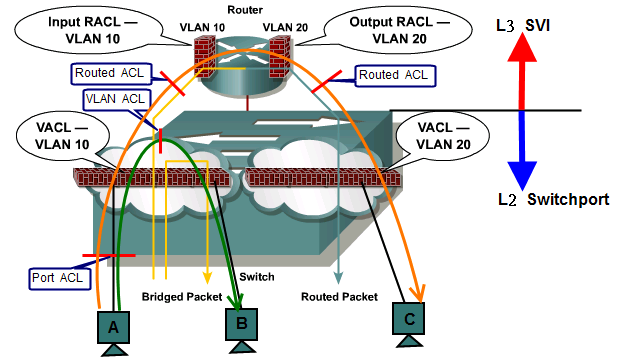

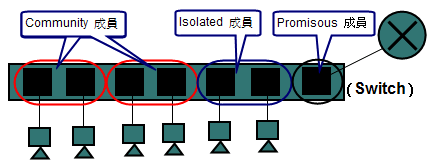

ACL的種類

| ||||||||

1.ACL的種類

| ||||||||

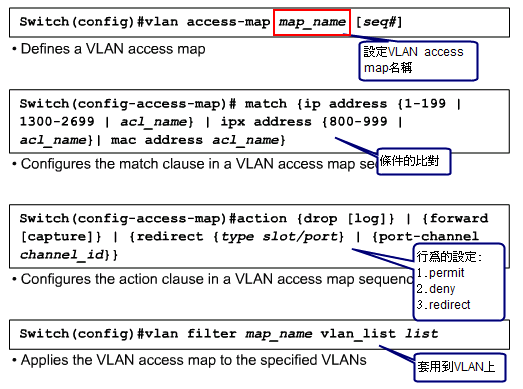

2.VLAN ACL(VACL)設定方法 | ||||||||

3.VALN ACL範例 |

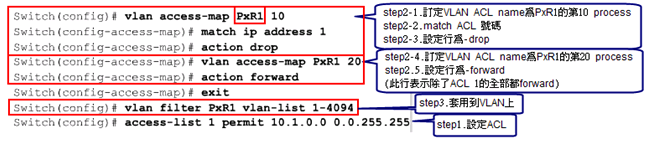

Private VLAN(Sub-VLAN)

| ||||||||

1.Private VLAN角色定義

| ||||||||

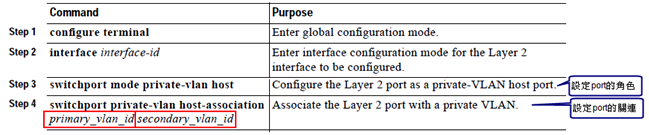

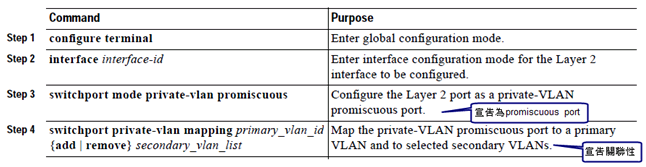

2.Private VLAN port種類

| ||||||||

| 3.Private VLAN注意事項 (1)關閉VTP (2)不可以為Port Security介面 (3)可以使用在Etherchannel (4)使用在VLAN 1006~4096 (5)不可以是SPAN port (6)大部分是用在Virtual Mechin上,在Data Sation上較常用。 | ||||||||

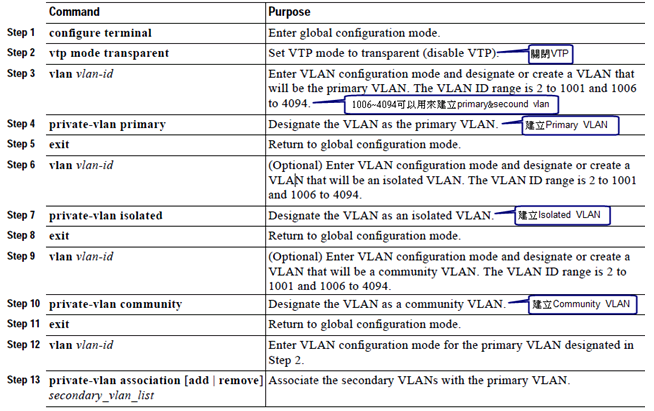

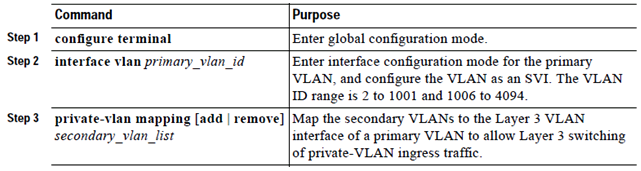

| 4.設定的方法 Step1:  Step2:  Step3:(GW在上層設備)  Step4:(GW在本機上面)  | ||||||||

5.設定範例:Step1: Configuring and Associating VLANs in a Private VLAN

Switch(config)# vlan 20

Switch(config-vlan)# private-vlan primary Switch(config)# vlan 501 Switch(config-vlan)# private-vlan isolated Switch(config)# vlan 502 Switch(config-vlan)# private-vlan community Switch(config)# vlan 20 Switch(config-vlan)# private-vlan association 501-502 Switch# show vlan private vlan

|

資料來源:http://nkongkimo.wordpress.com/category/ccnp-bcmsn-module-08/

沒有留言:

張貼留言